虹科方案 | 叮咚!虹科M!DGE工业蜂窝路由器正式上线啦!

一、前言

传统路由器通过电缆或光纤线路访问Internet,在很多场景或区域下存在着很大的局限性,例如在行驶的火车上,在固定电话稀缺或没有其他接入方式的地区都是十分受限的。随着科技的发展,很多行业应用都需要具有更强大功能的路由器,此时蜂窝路由器的引入就发挥了极大的作用。

与标准路由器不同,蜂窝路由器可以通过蜂窝数据网络访问Internet,并且在连接到 Internet 时移动的能力是蜂窝宽带的主要优势。蜂窝路由器在连接的 LAN 设备和企业数据中心等端点之间建立安全连接,将企业安全扩展到边缘解决方案,允许企业或政府机构几乎在任何地方提供数据连接。

二、 虹科M!DGE工业蜂窝路由器

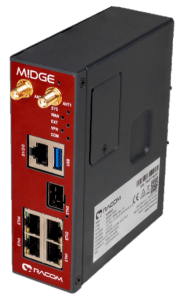

虹科M!DGE工业蜂窝路由器主要用于关键基础设施的SCADA系统和遥测应用,如电力和水利设施、石油和天然气行业。由于M!DGE的多功能性,它也很适合于POS、ATM、网络监控和安全/监视等对可靠性要求较高的应用场景。

三、亮点优势

1.串行SCADA协议

虹科M!DGE是一款工业级蜂窝路由器,非常适合在许多不同的无线应用中使用。作为SCADA通信的主要手段,虹科M!DGE通过特殊的软件驱动程序将串行SCADA协议地址映射到路由器 IP地址,并减少通过无线传输的数据量,支持DNP3, DF1, IEC101, Modbus RTU, PR2000, RDS, Siemens 3964(R), COMLI, SAIA S-bus, Mars-A, UNI, Async Link协议。

2. 高可靠性

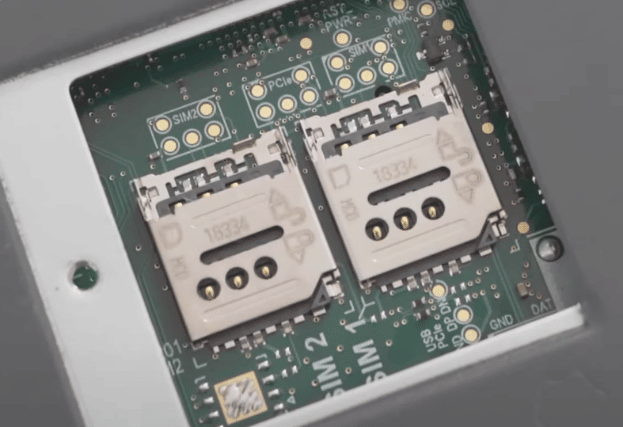

侧面设计有2个用于Micro SIM的SIM卡槽,支持自动故障切换;通过IEC 61850-3, IEEE 1613认证,符合变电站要求。

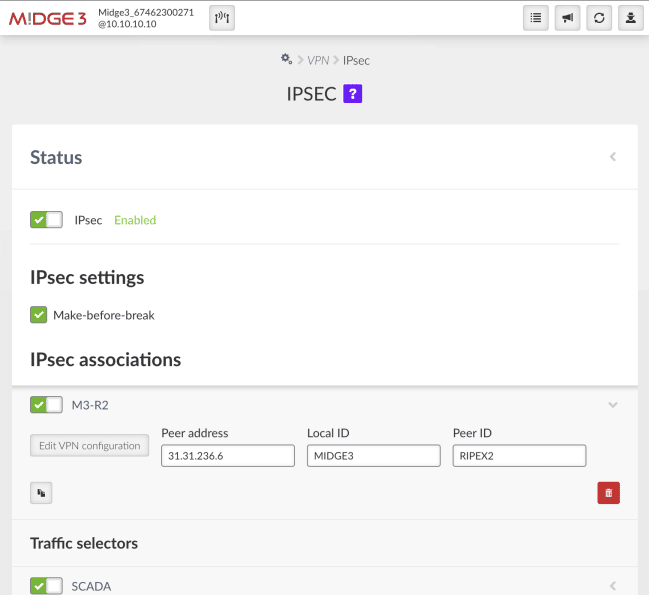

3. 高安全性

提供权限管理控制功能,提供4个级别访问方式(访客、技术人员、安全技术工程师、管理员),每个级别支持无限个用户登录;支持IPsec协议,提供加密的端到端隧道模式,在隧道模式,整个IP数据包都经过加密和身份验证,然后封装到新IP数据包中。此外,虹科M!DGE配置有功能齐全的标准Linux防火墙(第2层– MAC,第3层– IP,第4层 – TCP/UDP, SMS筛选器)。

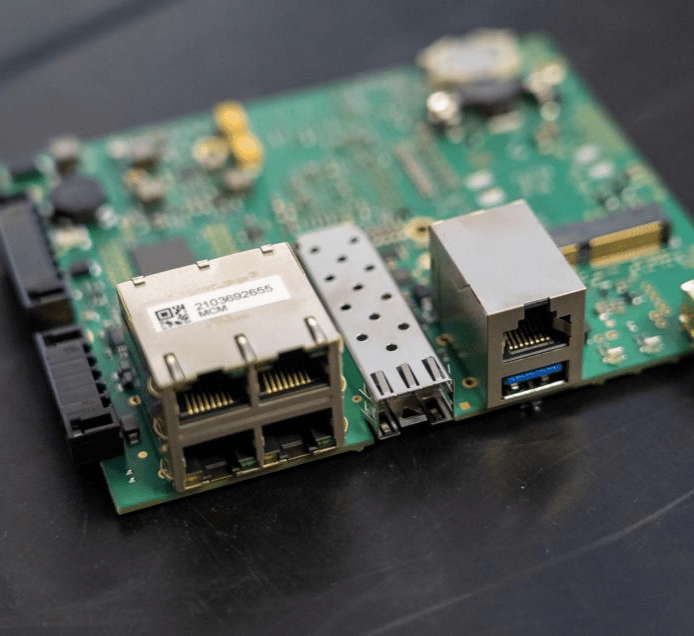

4. 接口类型丰富

含有1个SFP接口、4个千兆以太网口、1个RS232/RS485接口、1个USB、3个DI、3个DO、 1个DiffDI、2个天线接口以及5个终端服务器。虹科M!DGE还支持可选mPCle扩展模块,扩展第二个蜂窝模块、2个RS232接口、GPS等。

(5)管理与诊断

提供Web管理界面,用户通过输入设备IP地址进行登录,支持远程访问和固件升级。同时,虹科M!DGE提供嵌入式诊断,包含事件日志、技术包支持、数据统计、固件报警输出和输入等;提供事件功能,用户可以在管理页面中设置各个事件的严重性,某些事件可以生成 SNMP 通知并可以更改硬件报警输出(AO、DO1、DO2)的电平。事件还可以生成 SMS 通知发送到定义的电话号码。

四、总结

虹科M!DGE工业蜂窝路由器和RipEX无线点调制解调器组成混合网络,实现了覆盖范围超广的监控系统,加快了信息网络的发展,提供了更可靠的互联网覆盖。